电脑系统bug抓包_抓包电脑软件

1.程序员的常用工具学生必看

2.电脑抓包网口总是发两包数

3.fiddler抓包详细教程--会话保存

4.电脑被抓包能解除吗

5.wireshark怎么抓包

6.如何检查电脑有没安装抓包工具

7.分析X-Scan,写出它的使用方法以及配置方法,同时抓包分析其扫描原理。如果有兴趣分析一下其脚本

| Fiddler

此工具经典且强大,它提供电脑、移动端的抓包,包括http协议和https协议都可以捕获到报文并进行分析,可以设置断点调试、截取报文进行请求替换和数据篡改,也可以进行请求构造,还可以设置网络丢包和延迟进行APP弱网测试等,它的优势就是免费。

| Charles

此工具别名花瓶,它是通过代理实现的抓包,也就是我们在访问网页时配置代理指向Charles监听的端口,之后所有的请求它都会帮我们转发并记录,使用起来也非常简单,配置好代理后,Charles就开始抓包了,我们可以直接通过GUI查看包的内容。但有一点不太好,它是收费的,很多Mac用户都喜欢用这个软件。

| Hping

是最受欢迎和免费的抓包工具之一,允许你修改和发送自定义的ICMP、UDP、TCP和原始IP数据包。此工具由网络管理员用于防火墙和网络的安全审计和测试。其可用于各种平台,包括Windows、MacOs

X、Linux、FreeBSD、NetBSD、OpenBSD和Solaris。

| Ostinato

是一个开源和跨平台网络包生成器和分析工具,带有GUI界面,使其易于使用和理解。它支持Windows、Linux、BSD和Mac OS X平台。

| Wireshark

是一款超级厉害的抓包工具,是从事网络工程师必用工具,也是一款跨平台的工具,Windows、Linux、macOS都可以使用。它不仅可以分析http/https的数据,它还可以分析网络2层以上都可以看到,比如tcp的三次握手等,但是如果你只是分析http协议,可以不用这么专业的工具,以免增加筛选请求成本和学习成本。

| F12

是众多抓包工具中最简单、最轻量级的,因为它是浏览器内置的开发者工具来提供捕获浏览器的数据报文的功能。它免安装,直接打开浏览器就可以直接使用,所有使用非常好上手,适合入门级别的新手学习。

它主要针对HTTP协议和HTTPS协议,可以确认我们的网络数据包的一个状态,通过分析请求和响应报文里面的内容,分析出来请求数据和响应数据是否正确,定位问题是前端问题还是后端问题。而且F12作为浏览器的一部分,是数据收发的一端,抓取到的HTTPs报文是可以得到明文数据的;不过因为只能抓当前浏览器的收发报文,层次只能是在应用层Http(s)协议,不能抓取其他的数据报文。

程序员的常用工具学生必看

当你在上班期间,听到不远处传来,这样的声音"你会不会提BUG,责任人都指派错了,能好好提吗?"

如果哪天开发对着你说出这句话

那么作为测试的你,此时心里是怎么想的?

确实,作为一名测试的我,一直认为测试人员提出一个BUG,就要有一定的专业性、严谨性

作为一名测试人员如果连常见的系统问题都不知道如何分析,频繁将前端人员问题指派给后端人员,后端人员问题指派给前端人员,那么在团队里你在开发中的地位显而易见 ,口碑、升值、加薪那应该是你遥不可及的梦!

但是作为测试人员来说,尽管你不能深入的去分析问题,但是你能发现系统存在的问题,这点也是值得肯定的,所以继续加油

所以今天给大家分享的主题是:"软件测试人员测试过程中如何分析定位常见BUG"普及一些常用方法与技巧

首先当系统出现bug时,一定要将bug现象进行录制保留,保留现象时为了证明这个bug出现过,如果bug是必现还好说,如果该bug无法必现,那么保存的截图都是你直接证据,要养成良好的保存现场的习惯

提BUG这块,还是要体现出测试的专业性,标题简洁、问题环境标识清楚、问题详细描述清楚、系统错误表象贴图、接口传参返参贴图、必要时贴服务器日志,总结来说不该少的bug标签一个不要少

1、 小型产品,前后端一人统筹

一些小型程序,例如前后端都用node、php语言开发的,整个系统前后端是同一个开发的时候,那么我可以自信的给你说,系统出现问题时,bug大胆的提,往猝死的提,责任人错不了!

2. 常规系统,多人开发协同

前置:测试之前该测试人员对系统、业务、环境部署、开发人员等较为熟悉

在测试之前打开对应浏览器的F12直接开个新页签,或者使用抓包工具等,系统呈现出问题时,查看对应的请求、日志信息等我们才能去全面的定位是前端还是后端人员的问题,具体给大家介绍以下几个常用方法

(1)分析问题场景进行预判

先查看页面表象,根据问题表像判断问题可能出现的原因,进行缩小范围,并且准备好录制工具,录制问题

系统页面无法正常访问的提示5开头的找后端,4开头的先检查请求地址或者对应的权限,进入系统页面正常打开,提示异常代码错误的直接找后端

进入系统页面展示异常视频相关提示Flash等相关信息进行安装Flash如若还不行找前端,界面UI展示兼容性错误找前端

如若系统访问正常,进入操作页面,功能性报错信息,就进入下面环节,抓包查看对应请求体,看日志等

4**开头的状态码一般都是客户端(前端)的问题;例如常见的404确认下是否是请求的地址有错,403确认是否有权限访问,具体可百度

5**开头的状态码一般都是服务端(后端)问题,例如常见的500,则表示是服务器内部错误,503网络过载导致服务端延时,502服务器崩溃等,具体可百度

通过访问报错的页面,加载错误请求时我们通过F12进行分析请求包,查看对应的入参以及响应数据

例如:请求入参错误,那么该bug属于前端的错误;入参标准可以根据前端页面的输入的内容或者选择的内容,进行核验,入参格式以及是否必填等可以对应接口文档去进行分析或跟开发确认

例如:请求未响应或者响应数据错误,那么该bug就属于后端的错误;一般是数据库查看报错,例如删了某个表查询报错误空指针等

如果请求的入参或者响应数据都没问题,可以跟开发反馈是不是浏览器解析的问题,可以换个浏览器测试

(4) 查看日志

针对服务端类型的报错,我们可以进行登录日志平台或者服务器对应Log目录下查看打印出的日志

常用查看日志命令tail ,/error进行快速检索关键词接口名等相关内容

拿到对应的日志,将日志文件贴进bug单,指派给后端,提高专业性,测试人员也要养成看日志的习惯,看着看着就懂了

(5) 经验法则

在系统前端页面当碰见服务器配置相关报错的信息例如Nginxxxx或者代码以及SQL相关的提示报错信息直接找后端处理,例如JAVAxxxx 、.PHP、SQL等异常报错

前端字符校验、格式校验、等,浏览器界面UI兼容性以及插件,或者APP、小程序类调用手机相关功能拍照、语音无法正常调用直接找前端

记住以上的一些方法以及技巧减少将BUG责任人提错的概率,在提单方面整洁完整一些,长久以来,体现出你的专业性,相信开发会对你竖起大拇指

做一个既能发现问题还能协助开发解决的问题的测试人员,那也是你从初级跨入中级测试的一个标准

最后我也整理了一些软件测试学习资料,对于学软件测试的小伙伴来说应该会很有帮助,为了更好地整理每个模块

需要的私信我关键字555免费获取哦 注意关键字是:555

全套软件测试自动化测试教学视频

300G教程资料下载视频教程+PPT+项目源码

全套软件测试自动化测试大厂面经

电脑抓包网口总是发两包数

作为一名普通程序员都在用哪些工具

1、iterm2 + oh my zsh

可打造一个好用的终端,比系统自带的要好用的多,各种主题,各种插件司以大大提高效率

2、Charles

抓包必备,一直都在用,mock数据什么的都很好用

3、FeHelper

chrome上一个工具集插件,里面有很多实用小工具,例如ison格式化工具,编码解码,时间戳转换,取色器等常用的小工具

4、MdNice

写blog文章必备,美化markdown文档,完美支持公众号,知乎还有稀土掘金平台

5、Sni paste?

截图工具,功能蓄,五星政警蕾大_功能相当强大,支持在任何时刻截图,甚至可以合并截图

6、Sublime?

一款文档维查看工具支警套裳器帝慧,一些莫名其妙后缀的文档基本者用它打卡

7、One Tab?

一个chrome插件,毕竟平时搜bug看文章会打开很多个网页,用它就直接可以把所有打开的网页收缩到一个页面

fiddler抓包详细教程--会话保存

该情况的原因及解决方法如下:

1、网络设备或软件的固件问题,解决措施:检查网络设备(如路由器、交换机)和计算机的网络接口卡的固件,更新到最新版本。

2、网络协议问题,解决措施:检查网络设备和计算机的网络配置,确保它们是按照预期工作的。

3、硬件问题,解决措施:尝试更换网络接口卡或其他网络硬件。

电脑被抓包能解除吗

前言

为什么要保存会话呢?举个很简单的场景,你在上海测试某个功能接口的时候,发现了一个BUG,而开发这个接口的开发人员是北京的一家合作公司。

你这时候给对方开发提bug,如何显得专业一点,能让对方心服口服的接受这个BUG呢?如果只是截图的话,不是很方便,因为要截好几个地方还描述不清楚,不如简单粗暴一点把整个会话保存起来,发给对方。

一、保存为文本

1、以博客园登录为例,抓到登录的请求会话

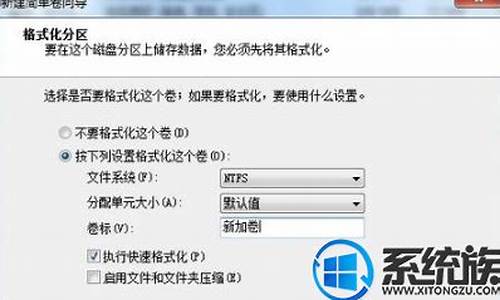

2、点左上角File>Save>Selected Sessions>as Text,保存到电脑上就是文本格式的

3、文本格式的可以直接打开,结果如下图

1、save-All Sessions :保存所有的会话,saz文件

2、save-Selected Session:保存选中的会话

(1)in ArchiveZIP :保存为saz文件

(2)as Text :以txt文件形式保存整个会话包括Request和Response

(3)as Text (Headers only) :仅保存头部

3、Request:保存请求

(1)Entir Request:保存整个请求信息(headers和body)

(2)Request Body:只保存请求body部分

4、Response:保存返回

(1)Entir Response:保存整个返回信息(headers和body)

(2)Response Body:只保存返回body部分

(3)and Open as Local File:保存Response信息,并打开文件

乱码问题(decode)

1、打开博客园首页: ,保存之后查看,会发现返回的是乱码

2、遇到这种情况,主要是需要解码,用前面学到的decode方法

3. 点击箭头区域后,重新保存就没乱码了。

4. 还有一个最简单办法就是选中上图会话框上的decode按钮,这样就自动解码了。

保存与导入全部会话

1、我们可以打开fiddler,操作完博客园后,选中save>All Sessions,保存全部会话

2、保存后,在fiddler打开也很方便,直接把刚才保存的会话按住拽进来就可以了

3. 也可以选择File>Load Archive导入这个文件

Repaly

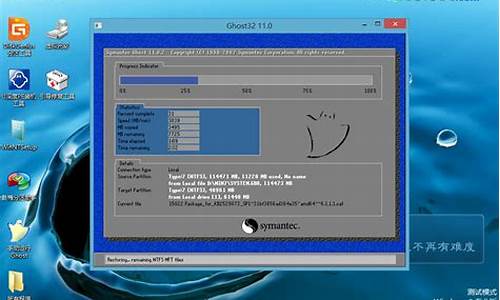

1、导入请求后,可以选中某个请求,点击Repaly按钮,重新发请求

2、也可以ctrl+a全部选中后,点Repaly按钮,一次性批量请求

这里保存会话和replay功能其实就是相当于录制和回放了

wireshark怎么抓包

能。电脑被抓包可以通过Ctrl+C来解除抓包,或者杀掉tcpdump进程解除。抓包(packetcapture)就是将网络传输发送与接收的数据包进行截获、重发、编辑、转存等操作,也用来检查网络安全。

如何检查电脑有没安装抓包工具

wireshark抓包方法如下:

操作设备:联想笔记本电脑。

设备系统:Win10系统。

操作软件:wireshark 2.6.5。

1、在电脑中,打开wireshark软件。

2、点击抓取网络接口卡选择按钮,选择需要抓取的网卡接口。

3、如果不确定是那个网络接口,则可以看packes项数据变化最多接口,选中它然后点击"start"开始抓包。

4、如果需要进行特别的配置,则需要先进行抓包钱的配置操作,点击途中的配置操作按钮,进入到抓包配置操作界面,进行相应配置;配置完成后点击“start”开始抓包。

5、开始抓包后,可以看到各通过该网络接口的数据报文被抓取到,如果想要只看自己关心的数据包,则可以在"Filter"栏中输入过滤条件即可;过滤条件有多种,具体可以通过百度搜索"wireshark包过滤条件"进行查找。

6、如果没有抓取到想要的数据包,则点击重新抓取按钮即可;或者抓取到个人需要的数据包之后,可以点击红色的停止按钮即可。

分析X-Scan,写出它的使用方法以及配置方法,同时抓包分析其扫描原理。如果有兴趣分析一下其脚本

包工具是拦截查看网络数据包内容的软件。抓包工具由于其可以对数据通信过程中的所有lP报文实施捕获并进行逐层拆包分析,一直是传统固网数通维护工作中罐常用的故障排查工具,业内流行的抓包软件有很多:Wire shark、SnifferPro、Snoop以及Tcpdump等各抓包软件界面,应用平台稍有差别外,基本功能大同小异。

使用方法:

1、安装抓包工具。

目的就是用它分析网络数据包的内容。找一个免费的或者试用版的抓包工具并不难,Sniffer,wireshark,WinNetCap.WinSock Expert 都是当前流行的抓包工具,我使用了一种叫做SpyNet3.12 的抓包工具,非常小巧,运行的速度也很快。安装完毕后我们就有了一台抓包主机。你可以通过SpyNet设置抓包的类型,比如是要捕获IP包还是ARP包,还可以根据目的地址的不同,设置更详细的过滤参数。

2、配置网络路由。

你的路由器有缺省网关吗?如果有,指向了哪里?在病毒爆发的时候把缺省网关指向另外一台路由器是很危险的(除非你想搞瘫这台路由器)。在一些企业网里往往仅指出网内地址段的路由,而不加缺省路由,那么就把缺省路由指到抓包主机上吧(它不下地狱谁下地狱?当然这台主机的性能最好是高一点的,否则很容易被病毒冲击而亡)。这样可以让那些病毒主机发出的绝大部分扫描都自动送上门来。或者把网络的出口映像到抓包主机上,所有对外访问的网络包都会被分析到。

3、开始抓包。

抓包主机已经设置好了,网络里的数据包也已经送过来了,那么我们看看网络里传输的到底是些什么。打开SpyNet 点击Capture 你会看到好多的数据显示出来,这些就是被捕获的数据包。

被捕获的数据包的主体窗口里显示了抓包的情况。列出了抓到数据包的序号、时间、源目的MAC地址、源目的IP地址、协议类型、源目的端口号等内容。很容易看出IP地址为10.32.20.71的主机在极短的时间内向大量的不同主机发出了访问请求,并且目的端口都是445。

4、找出染毒主机。

从抓包的情况看,主机10.32.20.71值得怀疑。首先我们看一下目的IP地址,这些地址我们网络里存在吗?很可能网络里根本就没有这些网段。其次,正常情况下访问主机有可能在这么短的时间里发起这么多的访问请求吗?在毫秒级的时间内发出几十甚至几百个连接请求,正常吗?显然这台10.32.20.71的主机肯定有问题。再了解一下Microsoft-DS协议,该协议存在拒绝服务攻击的漏洞,连接端口是445,从而进一步证实了我们的判断。这样我们就很容易地找到了染毒主机的IP地址。剩下的工作就是给该主机操作系统打补丁杀病毒了。

一. 系统要求:Windows NT/2000/XP/2003

理论上可运行于Windows NT系列操作系统,推荐运行于Windows 2000以上的Server版Windows系统。

二. 功能简介:

采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。对于多数已知漏洞,我们给出了相应的漏洞描述、解决方案及详细描述链接,其它漏洞资料正在进一步整理完善中,您也可以通过本站的“安全文摘”和“安全漏洞”栏目查阅相关说明。

3.0及后续版本提供了简单的插件开发包,便于有编程基础的朋友自己编写或将其他调试通过的代码修改为X-Scan插件。另外Nessus攻击脚本的翻译工作已经开始,欢迎所有对网络安全感兴趣的朋友参与。需要“Nessus攻击脚本引擎”源代码、X-Scan插件SDK、示例插件源代码或愿意参与脚本翻译工作的朋友,可通过本站“X-Scan”项目链接获取详细资料:“”。

三. 所需文件:

xscan_gui.exe -- X-Scan图形界面主程序

checkhost.dat -- 插件调度主程序

update.exe -- 在线升级主程序

*.dll -- 主程序所需动态链接库

使用说明.txt -- X-Scan使用说明

/dat/language.ini -- 多语言配置文件,可通过设置“LANGUAGE\SELECTED”项进行语言切换

/dat/language.* -- 多语言数据文件

/dat/config.ini -- 当前配置文件,用于保存当前使用的所有设置

/dat/*.cfg -- 用户自定义配置文件

/dat/*.dic -- 用户名/密码字典文件,用于检测弱口令用户

/plugins -- 用于存放所有插件(后缀名为.xpn)

/scripts -- 用于存放所有NASL脚本(后缀名为.nasl)

/scripts/desc -- 用于存放所有NASL脚本多语言描述(后缀名为.desc)

/scripts/cache -- 用于缓存所有NASL脚本信息,以便加快扫描速度(该目录可删除)

四. 准备工作:

X-Scan是完全免费软件,无需注册,无需安装(解压缩即可运行,自动检查并安装WinPCap驱动程序)。若已经安装的WinPCap驱动程序版本不正确,请通过主窗口菜单的“工具”->“Install WinPCap”重新安装“WinPCap 3.1 beta4”或另行安装更高版本。

五. 图形界面设置项说明:

“检测范围”模块:

“指定IP范围” - 可以输入独立IP地址或域名,也可输入以“-”和“,”分隔的IP范围,如“192.168.0.1-20,192.168.1.10-192.168.1.254”,或类似“192.168.100.1/24”的掩码格式。

“从文件中获取主机列表” - 选中该复选框将从文件中读取待检测主机地址,文件格式应为纯文本,每一行可包含独立IP或域名,也可包含以“-”和“,”分隔的IP范围。

“全局设置”模块:

“扫描模块”项 - 选择本次扫描需要加载的插件。

“并发扫描”项 - 设置并发扫描的主机和并发线程数,也可以单独为每个主机的各个插件设置最大线程数。

“网络设置”项 - 设置适合的网络适配器,若找不到网络适配器,请重新安装WinPCap 3.1 beta4以上版本驱动。

“扫描报告”项 - 扫描结束后生成的报告文件名,保存在LOG目录下。扫描报告目前支持TXT、HTML和XML三种格式。

“其他设置”项:

“跳过没有响应的主机” - 若目标主机不响应ICMP ECHO及TCP SYN报文,X-Scan将跳过对该主机的检测。

“无条件扫描” - 如标题所述

“跳过没有检测到开放端口的主机” - 若在用户指定的TCP端口范围内没有发现开放端口,将跳过对该主机的后续检测。

“使用NMAP判断远程操作系统” - X-Scan使用SNMP、NETBIOS和NMAP综合判断远程操作系统类型,若NMAP频繁出错,可关闭该选项。

“显示详细信息” - 主要用于调试,平时不推荐使用该选项。

“插件设置”模块:

该模块包含针对各个插件的单独设置,如“端口扫描”插件的端口范围设置、各弱口令插件的用户名/密码字典设置等。

六. 常见问题解答:

Q:如果没有安装WinPCap驱动程序是否能正常使用X-Scan进行扫描?

A:如果系统未安装WinPCap驱动,X-Scan启动后会自动安装WinPCap 3.1;如果系统已经安装了WinPCap更高版本,X-Scan则使用已有版本。

Q:扫描一个子网,进程里同时出现10个checkhost.exe的进程是什么原因?

A:检测每个主机都会单独起一个Checkhost.exe进程,检测完毕会自动退出。并发主机数量可以通过图形界面的设置窗口设定,命令行程序通过“-t”参数设定。

Q:扫描过程中机器突然蓝屏重启是什么原因?

A:扫描过程中系统蓝屏是有可能的,AtGuard、天网等防火墙的驱动程序在处理特殊包的时候有可能出错导致系统崩溃,另外很多防火墙驱动与WinPCap驱动本身也存在冲突,建议先禁止或卸载防火墙程序再试试。

Q:操作系统识别不正确是什么原因?

A:操作系统识别方面确实不能保证100%的准确率,目前是综合NMAP、P0F的指纹库、NETBIOS信息和SNMP信息进行识别,如果目标机器没有开放NETBIOS和SNMP协议,TCP/IP堆栈指纹也不在数据库中,就需要使用者根据其他信息综合分析了。

Q:为什么在一次扫描中我选择了“SYN”方式进行端口扫描,但X-Scan实际采用的是“TCP”方式,而且也没有被动识别出目标操作系统?

A:端口扫描中的“SYN”方式在NT4或XP+SP2系统下无法使用,在windows 2000等系统下使用时必须拥有管理员权限,否则将自动改用“TCP”方式进行端口扫描。

Q:新版本是否兼容2.3版本的插件?

A:X-Scan 3.0以上版本的插件接口做了少量修改,不兼容2.3以前版本的插件,需要原作者做相应修改。3.0以上版本提供了简单的开发库,插件开发方面要比2.3版本轻松许多。

Q:我看到Scripts目录下有很多nessus的脚本,是否可以自己从nessus的网站上下载最新的plugin,然后解压到scripts目录中,实现扫描最新漏洞?

A:X-Scan移植了nessus的nasl引擎,目前对应于nessus2.2.4,但不包含对本地检测脚本的支持。所以只要是这个版本nessus支持的非本地检测脚本,都可以复制到Scripts目录下加载。

Q:X-Scan中各项弱口令插件检测范围都很有限,能否自己加入其他需要检测的帐号或口令?

A:在“X-Scan”中内置的密码字典仅为简单示范,使用者如果希望软件有更强的密码猜解能力,可以自己编辑密码字典文件。

Q:为什么nasl脚本扫描结果中存在大量英文,将来有没有可能会对这些英文信息进行汉化?

A:目前已有将近2000个NASL脚本,里面的描述信息大都是英文,需要翻译的内容可以在本站“焦点项目”中的X-Scan下看到。欢迎大家一起帮忙翻译,通过审核后会直接加入在线升级库供大家下载。

Q:用xscan.exe在命令行方式下进行扫描时,如何暂停或终止扫描?

A:命令行方式检测过程中,按“[空格]”键可查看各线程状态及扫描进度,按“[回车]”可暂停或继续扫描,按“q”键可保存当前数据后提前退出程序,按“<ctrl+c>”强行关闭程序。

Q:X-Scan如何安装,是否需要注册?

A:X-Scan是完全免费软件,无需注册,无需安装(解压缩即可运行,自动安装WinPCap驱动)。

七. 版本发布:

X-Scan v3.3 -- 发布日期:07/18/2005,优化主程序及NASL库;修正已知BUG;更新攻击测试脚本及中文描述。

感谢wlj、killer、coolc协助测试,感谢通过各种方式提供反馈信息及建议的朋友。

X-Scan v3.2 -- 发布日期:04/08/2005,升级NASL库,优化主程序及NASL库;增加HTTP/TELNET/SSH/VNC/CVS/IMAP等弱口令检测插件;修正已知BUG。

感谢wlj提供大量改进建议及相关资料,感谢安全焦点全体成员和coolc、killer等朋友协助测试。

X-Scan v3.1 -- 发布日期:03/25/2004,修改“存活主机”插件,加入2.3版本中SNMP、NETBIOS插件,优化主程序及NASL库。

X-Scan v3.02 -- 发布日期:03/08/2004,“WinPCap 3.1 beta”中存在BUG,可能导致CheckHost.exe异常。X-Scan中改用“WinPCap 2.3”,建议卸载“WinPCap 3.1 beta”后再使用X-Scan进行扫描。

X-Scan v3.0 -- 发布日期:03/01/2004,修正beta版本中已知BUG,对主程序及所有插件进行优化,升级NASL库,支持2.0.10a版本以前的所有NASL脚本;提供简单的开发包方便其他朋友共同开发插件;其他插件正在开发中。

感谢悟休、quack帮忙精选nasl脚本列表,感谢san为支持X-Scan项目编写相关页面程序。再次感谢安全焦点论坛上所有提供优秀思路和协助测试的朋友们。

X-Scan v3.0(beta) -- 发布日期:12/30/2003,对主程序结构进行调整,加入移植的NASL插件,支持2.0.9版本以前的所有NASL脚本;对插件接口做少量修改,方便由其他朋友共同开发插件;对远程操作系统识别功能进行了加强,并去掉了一些可由脚本完成的插件。

感谢isno和Enfis提供优秀插件,感谢悟休、quack帮忙精选nasl脚本列表,也感谢其他提供优秀思路和协助测试的朋友。

X-Scan v2.3 -- 发布日期:09/29/2002,新增SSL插件,用于检测SSL漏洞;升级PORT、HTTP、IIS插件;升级图形界面并对界面风格作细微调整。

感谢ilsy提供优秀插件。

X-Scan v2.2 -- 发布日期:09/12/2002,修正PORT插件中线程同步BUG;修正RPC插件字符显示BUG;扩充RPC漏洞数据库;调整扫描结果索引文件风格。

感谢xundi、quack、stardust搜集并整理漏洞数据库。

X-Scan v2.1 -- 发布日期:09/08/2002,将SNMP插件扫描项目改为可选;将HTTP、IIS、RPC插件中的“漏洞描述”链接到xundi整理的漏洞数据库;修正2.0以前版本中已知BUG。

X-Scan v2.0 -- 发布日期:08/07/2002,新增路由信息检测、SNMP信息检测插件;升级NETBIOS插件,新增远程注册表信息检测;升级IIS插件,新增对IIS.ASP漏洞的检测;对插件接口做细微修改;更新图形界面,新增“在线升级”功能;扩充CGI漏洞数据库;修正1.3以前版本中已知BUG。

感谢quack、stardust、sinister、ilsy、santa、bingle、casper提供宝贵资料或优秀插件,感谢san、xundi、e4gle协助测试,也感谢所有来信反馈和提出建议的热心朋友。

X-Scan v1.3 -- 发布日期:12/11/2001,修正PORT插件中关于远程操作系统识别的BUG。

X-Scan v1.2 -- 发布日期:12/02/2001,升级HTTP、IIS插件,新增对HTTP重定向错误页面识别功能;升级PORT插件,在无法创建Raw Socket时改为使用标准TCP连接方式检测开放端口。

X-Scan v1.1 -- 发布日期:11/25/2001,将所有检测功能移入插件,使主程序完全成为“容器”;提供多语言支持;更新图形接口程序;修改多线程模式,所有插件共享最大线程数量,提高并发检测速度;新增SMTP、POP3弱口令用户检测;新增IIS UTF-Code漏洞检测;扩充CGI漏洞列表。

感谢xundi、quack、casper、wollf、黄承等朋友提供的宝贵资料,感谢echo、力立等朋友协助测试,再次向付出了重体力劳动的xundi和quack致谢,涕零.....

X-Scan v1.0(beta) -- 发布日期:07/12/2001,新增对远程操作系统类型及版本识别功能;新增对远程主机地理位置查询功能;在“-iis”选项中,新增对IIS “.ida/.idq”漏洞的扫描,同时更新漏洞描述;在“-port”参数中,允许指定扫描的端口范围(通过修改“dat\config.ini”文件中的“[PORT-LIST]\port=”);在“-ntpass”参数中,允许用户在编辑密码字典时通过“%”通配所有用户名;更新CGI漏洞列表,并对CGI漏洞进行分类,以便根据远程主机系统类型扫描特定CGI漏洞,加快扫描速度。

感谢“天眼”软件作者--watercloud提供“被动识别远程操作系统”模块;感谢“追捕”软件作者--冯志宏提供“IP-地理位置”数据库;感谢quack提供漏洞资料、程序资料、无数有价值的建议还有感情和......

X-Scanner v0.61 -- 发布日期:05/17/2001,在“-iis”选项中新增对IIS CGI文件名二次解码漏洞的检测。

X-Scanner v0.6 -- 发布日期:05/15/2001,新增“-iis”参数,专门用于扫描IIS服务器的“unicode”及“remote .printer overflow”漏洞;更新漏洞描述;调整CGI扫描的超时时间,尽量避免因超时导致的“扫描未完成”情况出现;为避免“RedV”插件被恶意利用,将自动更换主页功能改为自动向“C:\”目录上传包含警告信息的文本文件。

X-Scanner v0.5 -- 发布日期:04/30/2001,修改了命令行参数,使参数含义更加直观;扩充CGI漏洞数据库;对NT弱口令扫描功能进行扩充--允许用户使用用户名及密码字典;增加插件功能,并公布插件接口。

感谢“santa”和“老鬼(colossus)”提供插件。

X-Scanner v0.42b -- 发布日期:03/07/2001,修正了“-b”选项在特定情况导致系统overflow的BUG。

X-Scanner v0.42 -- 发布日期:03/02/2001,允许用户对SQL-SERVER帐户进行扩充,而不局限于扫描“sa”空口令。

X-Scanner v0.41 -- 发布日期:02/19/2001,修正了以前版本中对FTP弱口令检测的BUG;重新优化代码,将xscan.exe与xscan98合二为一。

X-Scanner v0.4 -- 发布日期:02/15/2001,加入对SQL-SERVER默认“sa”帐户的扫描;在充分认识了某些人的惰性之后,临时制作了傻瓜式图形界面(一切操作按序号点击即可)。

X-Scanner v0.31 -- 发布日期:01/17/2001,对端口扫描方式和输出文件的格式做了细微调整;对Unicode解码漏洞进行了扩充;提供了for win98的版本和一个简单的CGI列表维护工具。

X-Scanner v0.3 -- 发布日期:12/27/2000,加入线程超时限制;增加代理功能;扩充CGI漏洞数据库,加入对Unicode解码等漏洞的检测及描述;修正内存泄露问题。内部测试版。

X-Scanner v0.2 -- 发布日期:12/12/2000,内部测试

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。